Tercera entrega de este grupo de artículos en el que os hablo de la ingeniería social, que es una de las amenazas más insidiosas en el ámbito de la ciberseguridad, explotando la confianza y la manipulación psicológica para acceder a información confidencial. Es crucial estar siempre alerta y educarnos sobre estas tácticas para no caer en sus trampas. Podéis leer antes la parte 1 (Enlace) y la parte 2 (Enlace).

Hoy os traigo una herramienta muy interesante para poder realizar este tipo de ataques.

SET

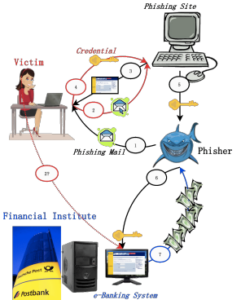

El Social Engineer Toolkit (SET) es una suite diseñada para la ingeniería social que permite automatizar diversas tareas. Con SET, puedes clonar cualquier página web y lanzar un servidor para hacer phishing en segundos, o generar un código QR que dirija a una URL específica o ejecute una applet maliciosa cuando se escanee.

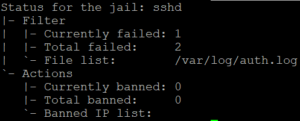

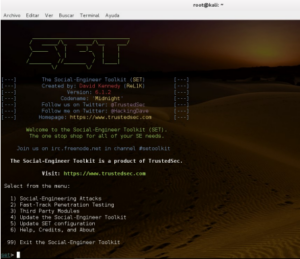

SET integra muchas funciones de Metasploit, por lo que es necesario tener Metasploit instalado para usar SET. Utilizaremos la distribución Kali Linux, que viene con SET y Metasploit preinstalados. Para ejecutarlo, búscalo en el menú de Aplicaciones o escribe setoolkit en la línea de comandos.

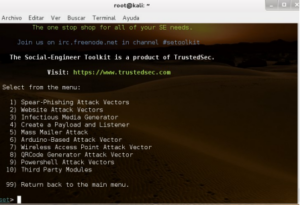

Aquí os muestro un ejemplo de la herramienta en un terminal KALI. La pantalla principal nos proporciona diversas opciones para ejecutar: la primera consiste en diferentes ataques de ingeniería social, la segunda ataques de exploit como inyecciones de SQL, entre otros…. y la tercera módulos de ataque de terceras partes. El resto son opciones para actualizar la herramienta, ayuda, créditos…

Os voy a explicar algunos de los ataques de ingeniería social que nos ofrece la herramienta:

- Spear-Phishing Attack Vectors: se utiliza para llevar a cabo ataques de correo electrónico dirigidos contra la víctima. Permite enviar emails de forma masiva o a un objetivo. También permite falsificar la dirección de email de emisor.

- Infectious Media Generator: nos permite crear medios infectados, ya sea un USB, un CD o un DVD, con un archivo autorun.inf, con un payload de Metasploit que se ejecutará automáticamente si la opción de autorun está activada.

- Create a Payload and Listener: crea un payload de Metasploit y un servidor a la escucha del payload.

Ofrece muchas más funciones (QRCode Generator Attack Vector, Website Attack Vectors, Third Party Modules, etc.) pero estas son las que me han parecido más interesantes.

Os dejo un vídeo, que aunque es antiguo y está algo desactualizado, nos sirve para entender SET. Enlace al vídeo

Conclusión

El Social Engineer Toolkit (SET) es una herramienta poderosa y versátil para llevar a cabo ataques de ingeniería social de manera eficiente. Su capacidad para automatizar tareas como la clonación de páginas web y la generación de códigos QR maliciosos lo convierte en un recurso valioso tanto para profesionales de la ciberseguridad como para aquellos que buscan comprender y mitigar este tipo de amenazas. Sin embargo, es crucial utilizarlo de manera ética y responsable, siempre con el objetivo de mejorar la seguridad y proteger la información. Con la distribución Kali Linux, que incluye ambas herramientas, SET se consolida como una herramienta esencial en el arsenal de ciberseguridad.