Como ya hablamos en su momento, el usuario suele ser el eslabón más débil en un sistema. Hoy vamos a profundizar más sobre este tema para entender mejor cómo los cibercriminales engañan a los usuarios para conseguir acceso a los sistemas.

En seguridad informática se debe siempre intentar atacar al eslabón más débil, el usuario. Un alto porcentaje de la gente que utiliza ordenadores o dispositivos conectados a internet tiene escasos o nulos conocimientos de informática y desconoce el peligro de la información de internet. Por ello, los atacantes son capaces de utilizarlo en su beneficio.

Será más fácil engañar a una persona para que utilice un USB infectado, para que abra un correo o incluso para que nos facilite su contraseña haciéndonos pasar por un administrador del sistema, que intentar romper un algoritmo de cifrado o encontrar un hueco en el protocolo TLS.

La ingeniería social es el arte de engañar y manipular a las personas para que revelen información confidencial.

Esta forma de ataque, surge debido a que los cibercriminales buscan maximizar su beneficio. La seguridad de los sistemas informáticos actuales es muy alta, por lo que se busca la parte más débil.

Según uno de los mejores ingenieros sociales y hacker de los últimos tiempos, Kevin Mitnick, las claves de la ingeniería social son:

- Todos queremos ayudar.

- El primer movimiento es siempre de confianza hacia el otro.

- No nos gusta decir «No».

- A todos nos gusta que nos alaben.

La ingeniería social puede emplearse en cualquier etapa de un ataque, desde la búsqueda de vulnerabilidades, obteniendo información sobre la empresa mediante la persuasión de un empleado al hacerle creer que somos un periodista o un nuevo empleado; hasta el ataque en sí, logrando que alguien ejecute un archivo infectado haciéndonos pasar por una persona de confianza. Una de las técnicas de ingeniería social más comunes es el phishing.

El phishing es una técnica que consiste en suplantar una identidad para obtener información, normalmente credenciales de acceso como contraseñas y usuarios.

Vamos a ver un ejemplo

Enviar un correo a una persona haciéndonos pasar por un familiar que desea realizarle una transferencia y solicitando su número de tarjeta de crédito o varios datos personales. Si la persona carece de conocimientos de seguridad, probablemente revelará dicha información al atacante.

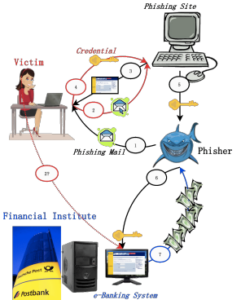

En la imagen siguiente, vemos cómo un atacante envía un correo haciéndose pasar por un banco, de modo que la víctima crea que está accediendo al sitio web real cuando, en realidad, está entregando sus credenciales al atacante.

Para no alargar mucho este artículo, os diré que hay varios métodos de ingeniería social, de los que hablaremos en siguientes entradas. Los podemos clasificar en:

- Técnicas pasivas.

- Técnicas no presenciales.

- Técnicas presenciales no agresivas.

- Técnicas presenciales agresivas.

La ingeniería social es una de las amenazas más insidiosas en el ámbito de la ciberseguridad, explotando la confianza y la manipulación psicológica para acceder a información confidencial. Es crucial estar siempre alerta y educarnos sobre estas tácticas para no caer en sus trampas. Recuerda, la mejor defensa es la prevención: verifica siempre la autenticidad de las solicitudes de información y nunca compartas tus datos personales sin confirmar la identidad del solicitante.