El software mSpy es una aplicación de vigilancia de teléfonos que se promociona como una forma de rastrear a niños o monitorear a empleados. Como la mayoría de los programas espía, también se usa ampliamente para monitorear a personas sin su consentimiento.

Este tipo de aplicaciones también se conocen como «stalkerware» porque las personas que tienen relaciones románticas a menudo las usan para vigilar a su pareja sin su consentimiento o permiso. La aplicación mSpy permite a quien haya colocado el software espía, generalmente alguien que previamente tuvo acceso físico al teléfono de la víctima, ver de forma remota el contenido del teléfono en tiempo real.

En mayo de 2024, robaron millones de tickets de soporte al cliente, incluida información personal, correos electrónicos de soporte y archivos adjuntos de mSpy. Si bien los ataques a proveedores de software espía son cada vez más comunes, siguen siendo notables debido a la información personal altamente confidencial que a menudo se incluye en los datos, en este caso sobre los clientes que usan el servicio.

El ataque abarcó registros de servicio al cliente que datan de 2014, que fueron robados del sistema de soporte al cliente basado en Zendesk del fabricante de software espía.

Como es habitual con los programas espía para teléfonos, los registros de clientes de mSpy incluyen correos electrónicos de personas que buscan ayuda para rastrear subrepticiamente los teléfonos de sus parejas, familiares o hijos. Algunos de esos correos electrónicos y mensajes incluyen solicitudes de asistencia al cliente de varios militares estadounidenses de alto rango, un juez de un tribunal federal de apelaciones de Estados Unidos en funciones, un organismo de control de un departamento del gobierno de Estados Unidos y una oficina del sheriff del condado de Arkansas que solicita una licencia gratuita para probar la aplicación. De hecho se cree que los datos filtrados corresponden a los clientes que solicitaron asistencia, y que el número de clientes es mucho mayor.

Sin embargo, los propietarios de mSpy, una empresa con sede en Ucrania llamada Brainstack, no han reconocido ni revelado públicamente la violación.

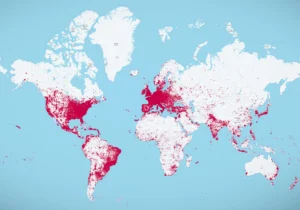

Troy Hunt, quien dirige el sitio de notificación de violaciones de datos Have I Been Pwned , obtuvo una copia del conjunto completo de datos filtrados, agregando alrededor de 2,4 millones de direcciones de correo electrónico únicas de clientes de mSpy al catálogo de violaciones de datos pasadas de su sitio.

Según una lista compilada recientemente por TechCrunch , mSpy es el último programa espía para teléfonos que ha sido hackeado en los últimos meses. La vulneración de mSpy demuestra una vez más que no se puede confiar en que los fabricantes de programas espía mantengan seguros sus datos, ni los de sus clientes ni los de sus víctimas.

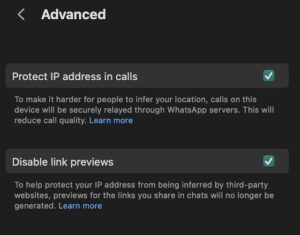

Créditos de la imagen: TechCrunch

Créditos de la imagen: TechCrunch

Esta es la tercera violación de datos conocida de mSpy desde que la empresa comenzó alrededor de 2010. mSpy es una de las operaciones de software espía para teléfonos de más larga duración, lo que en parte explica cómo acumuló tantos clientes.

A pesar de su tamaño y alcance, los operadores de mSpy han permanecido ocultos a la vista del público y han eludido en gran medida el escrutinio, hasta ahora. No es raro que los creadores de software espía oculten las identidades reales de sus empleados para proteger a la empresa de los riesgos legales y de reputación asociados con la realización de una operación de vigilancia telefónica global, lo cual es ilegal en muchos países.

Pero la violación de datos de Zendesk de mSpy expuso que su empresa matriz era una empresa tecnológica ucraniana llamada Brainstack.

Puedes obtener más información sobre esta brecha de seguridad aquí: https://blog.miguelandrescaballero.es/mSpy

Créditos de la imagen:

Créditos de la imagen: