Hoy vamos a introducir un nuevo término sobre ciberseguridad que posiblemente muchos nunca hayáis escuchado. Se trata del doxxing y es un fenómeno creciente en el mundo digital.

A medida que las plataformas en línea se vuelven más interconectadas y las personas comparten más detalles sobre sus vidas, es crucial entender los peligros que nos depara la red, saber cómo protegernos y qué medidas tomar si nos convertimos víctima de algún ciberdelincuente. En este post, exploraremos en profundidad qué es el doxxing, sus implicaciones legales y cómo mantenerse seguro en el entorno digital.

En qué consiste

El doxxing es una práctica maliciosa en la que un individuo busca y divulga información privada y personal sobre otra persona sin su consentimiento. Esta información puede incluir detalles como nombres, direcciones, números de teléfono, emails, datos bancarios, ubicaciones recurrentes (lugar de trabajo, lugares frecuentes de ocio, etc.), entre otros.

Objetivos

Los atacantes suelen utilizar el doxxing con diversos objetivos, pero los más destacados son:

- Acoso e intimidación: Uno de los objetivos principales es intimidar o acosar a la víctima. Al revelar información personal, como direcciones, números de teléfono o datos familiares, el agresor busca crear miedo y vulnerabilidad en la persona afectada.

- Amenazas y extorsión: Algunos utilizan la información privada para extorsionar a sus víctimas, demandando dinero u otros favores a cambio de no divulgar más datos sensibles.

- Venganza: A menudo se utiliza como una forma de represalia personal o profesional. Personas que han tenido desacuerdos o conflictos pueden recurrir a esta práctica para «castigar» a su oponente, exponiendo su información privada.

- Suplantación de identidad.

- Daño reputacional: Al publicar información comprometedora o privada, el perpetrador intenta desacreditar a la persona en su comunidad, lugar de trabajo o en redes sociales.

- Ciberbullying: En el contexto del ciberacoso, el doxxing puede ser una herramienta para continuar y escalar el acoso, afectando tanto a jóvenes como a adultos en distintos entornos. Pueden ver más información sobre esto en otra de nuestras publicaciones: «¡Ciberacoso: Qué es y Cómo Protegerte y Protegerte a tí y a los Demás!«.

¿De dónde obtienen los datos?

Los atacantes pueden recopilar información a través de diversas fuentes:

- Perfiles de redes sociales.

- Registros públicos en línea.

- Bases de datos filtradas.

- Conversaciones en foros públicos.

- Mails filtrados.

- Engañando a la víctima para obtener información comprometedora, como imágenes.

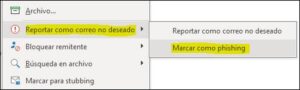

- Un ataque de phishing o ingeniería social.

- Utilizar software maligno para acceder a los recursos informáticos de la víctima.

- (Entre otras)

¿Dónde publican los atacantes la información?

La información de la víctima se puede publicar en redes sociales como Twitter, Facebook, Instagram y TikTok. También en foros, en comentarios de artículos y en otros sitios web.

Consecuencias

Es importante destacar que el doxxing no es una práctica sin leyes específicas, la forma de obtener los datos y la forma en la que se lleva a cabo pueden tener graves consecuencias legales para quienes la llevan a cabo. Entre los delitos se pueden encontrar cargos por acoso, violación de la privacidad, robo de identidad y otras infracciones relacionadas.

Medidas preventivas o de protección

- Establece buenas medidas de ciberseguridad. El software antivirus y de detección de malware puede impedir que los atacantes roben información a través de aplicaciones maliciosas. Protege tu PC, tablet y smartphone con un antivirus. Mantén actualizado el sistema operativo de tus dispositivos.

- No brindes contraseñas por correo electrónico, por WhatsApp u otros medios. Asegúrate que las personas que se ponen en contacto contigo son de confianza antes de ofrecerles cierta información sensible.

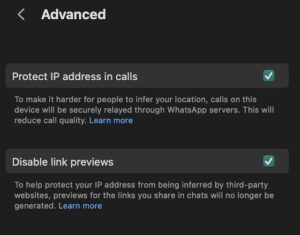

- Protege tu dirección IP con una VPN o un proxy. Aquí tienes más información «¿Qué Son las VPN y Por Qué Necesitas una para Navegar Seguro?«.

- Utiliza siempre contraseñas seguras. Cámbialas periódicamente y utiliza otras medidas de protección como 2FA.

- Sé cuidadoso con los permisos que tienen tus aplicaciones.

- Utiliza nombres de usuario diferentes en cada plataforma. De esta forma dificultarás el rastreo de tu identidad en la red.

- Configura alertas en Google de manera que, si en algún sitio aparece tu nombre o algún dato personal (como un móvil), el buscador te avise y puedas eliminarlo hablando con el responsable de los datos.

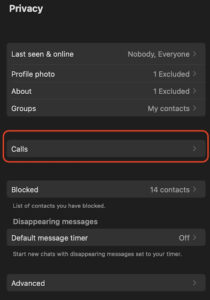

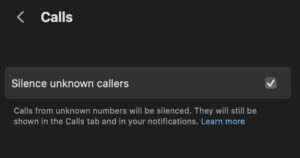

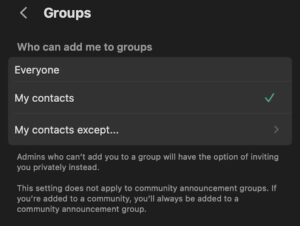

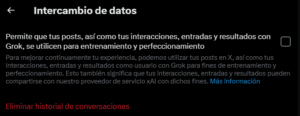

- Configura la privacidad de tus cuentas de redes sociales de pública a privada. Sé responsable al publicar una imagen o video. Debes tener en cuenta que puede ser vista por miles de personas que pueden utilizar tus datos con fines delictivos.

En conclusión, el doxxing es una práctica peligrosa y perjudicial que puede tener serias repercusiones para las víctimas. En un mundo cada vez más interconectado, donde la información personal está a menudo al alcance de un clic, es crucial ser consciente de los riesgos asociados con compartir datos privados en línea y tomar medidas para protegerse.

Las víctimas de doxxing pueden experimentar un gran estrés emocional y físico, y las consecuencias pueden extenderse más allá del ámbito digital, afectando su vida cotidiana y su bienestar general. Es fundamental que tanto los individuos como las organizaciones trabajen para crear un entorno en línea más seguro, promoviendo la conciencia sobre la privacidad digital y la importancia de manejar la información personal con cuidado.

Además, es esencial que las leyes y regulaciones evolucionen para abordar adecuadamente los problemas relacionados con todo tipo de ataques como el doxxing, proporcionando protección y recursos para las víctimas. Al educarnos sobre los peligros de internet y alentar prácticas seguras en línea, podemos contribuir a minimizar este fenómeno y crear una comunidad digital más segura y respetuosa.